Formatos de Certificado SSL

No contexto dos certificados SSL, é mencionado um número relativamente grande de nomes como PEM, CSR, KEY, DER, etc. Estes são arquivos que são praticamente apenas "caixas" para a localização do certificado e suas chaves. Um grande número de formatos foi criado gradualmente devido a várias implementações em sistemas operacionais ou aplicativos, alguns foram padronizados no RFC.

CSR (.csr)

Um Pedido de Assinatura de Certificado (CSR) é um pedido de certificado que é enviado a uma autoridade de certificação para certificação. O pedido pode ser gerado diretamente no servidor, no aplicativo OpenSSL ou você pode gerá-lo facilmente no detalhe do pedido de acordo com este manual, incluindo a chave privada, após solicitar o certificado SSL. O formato do pedido é de acordo com o PKCS # 10 (Padrões de Criptografia de Chave Pública) e é definido no RFC 2986 (Especificação de Sintaxe de Solicitação de Certificação). O pedido CSR contém as informações necessárias para a emissão do certificado. Ou seja, o nome de domínio, organização, estado e também a chave pública que a autoridade de certificação confirma. O formato de codificação do CSR que é inserido no pedido e enviado à autoridade de certificação é PEM. A estrutura de informações no pedido é definida usando ASN.1 (notação de sintaxe abstrata).

Após o certificado ser emitido e assinado pela autoridade de certificação, o certificado já é entregue pela autoridade em outros formatos, como CRT, p7b. Muitas vezes também é enviado diretamente por e-mail em formato PEM txt, juntamente com informações sobre a emissão do certificado SSL.

Não recomendamos criar um pedido de certificado e chave privada em sites online desconhecidos.

Em nossa ajuda, publicamos instruções sobre como gerar um CSR e chave privada no OpenSSL.

PEM (.pem)

Um dos formatos mais utilizados para armazenar certificados SSL/TLS. É um contêiner para armazenar dados criptográficos codificados em texto (chaves e certificados) e permite o envio fácil por e-mail, é definido nos RFCs 1421 a 1424. Ele pode conter um certificado público separado, mas também certificados CA ou pode conter um conjunto inteiro de certificados, incluindo chave pública, chave privada e certificados raiz da autoridade de certificação emitente. Um Pedido de Assinatura de Certificado (CSR) também é fornecido no formato PEM, que é convertido do formato PKCS10.

O nome originou-se da abreviação Privacy-enhanced Electronic Mail (PEM), que era o padrão para segurança de e-mail. A essência principal do formato PEM é a recodificação do formato binário (ou seja, uns e zeros) pelo método base64 e a adição de um cabeçalho informativo e rodapé do -----BEGIN PRIVATE KEY----- e -----END PRIVATE KEY----- ou -----BEGIN CERTIFICATE----- e -----END CERTIFICATE-----.

Exemplo do certificado emitido no formato PEM

-----BEGIN CERTIFICATE-----

MIIF+TCCBOGgAwIBAgIRAOUXUXsbB/LpS0VTQsz/HFcwDQYJKoZIhvcNAQELBQAw

gY8xCzAJBgNVBAYTAkdCMRswGQYDVQQIExJHcmVhdGVyIE1hbmNoZXN0ZXIxEDAO

BgNVBAcTB1NhbGZvcmQxGDAWBgNVBAoTD1NlY3RpZ28gTGltaXRlZDE3MDUGA1UE

AxMuU2VjdGlnbyBSU0EgRG9tYWluIFZhbGlkYXRpb24gU2VjdXJlIFNlcnZlciBD

QTAeFw0xOTAxMTcwMDAwMDBaFw0xOTA0MTcyMzU5NTlaMFAxITAfBgNVBAsTGERv

bWFpbiBDb250cm9sIFZhbGlkYXRlZDERMA8GA1UECxMIRnJlZSBTU0wxGDAWBgNV

BAMTD3dlYi1zZWN1cml0eS5jejCCASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoC

ggEBAMNC5twUz78YyvW9Y+avpBZLZjGFLZbNZN3tukWL/1wuwLUrhuCju1IDXWnJ

a7vu4IFA/m/fgD68Y+I6BEF/tdw94TGc/X0n+Q326ZB3ff8e5+GF2o2oXQCUEX60

wGv17zIx8jCYZtaP9rWekUzWmkNPagImboWeYSLWkt7GvdJCU7VY8kpKm7Y/JF/P

Qs4Z5+d4HMsfknJ+PofI7Ve3wT0aPE4aiQ3+MWryxcnZYzH7xNpeB7UbkfFIeDki

4X1vkVFM2Do07IkY9dO8d0UNI3lDDJDpxCCW4kVOl8yQTRtmyPZmtXk5uoyFcCEh

KP5/T2gxNr9KNzIornE0F7LZfpMCAwEAAaOCAowwggKIMB8GA1UdIwQYMBaAFI2M

XsRUrYrhd+mb+ZsF4bgBjWHhMB0GA1UdDgQWBBSHdiVoz7sMpYkdFsQWYHoMcJZU

IzAOBgNVHQ8BAf8EBAMCBaAwDAYDVR0TAQH/BAIwADAdBgNVHSUEFjAUBggrBgEF

BQcDAQYIKwYBBQUHAwIwSQYDVR0gBEIwQDA0BgsrBgEEAbIxAQICBzAlMCMGCCsG

AQUFBwIBFhdodHRwczovL3NlY3RpZ28uY29tL0NQUzAIBgZngQwBAgEwgYQGCCsG

AQUFBwEBBHgwdjBPBggrBgEFBQcwAoZDaHR0cDovL2NydC5zZWN0aWdvLmNvbS9T

ZWN0aWdvUlNBRG9tYWluVmFsaWRhdGlvblNlY3VyZVNlcnZlckNBLmNydDAjBggr

BgEFBQcwAYYXaHR0cDovL29jc3Auc2VjdGlnby5jb20wLwYDVR0RBCgwJoIPd2Vi

LXNlY3VyaXR5LmN6ghN3d3cud2ViLXNlY3VyaXR5LmN6MIIBBAYKKwYBBAHWeQIE

AgSB9QSB8gDwAHYAu9nfvB+KcbWTlCOXqpJ7RzhXlQqrUugakJZkNo4e0YUAAAFo

Ww+ePQAABAMARzBFAiEAtZoULgmDyEppYK9nmDWNRjRGcE+BBo/DLaaoaYWg7C8C

IH+0UCda6Txcl05inAsMpzlePELyZ3hawgEdmMugK3bXAHYAdH7agzGtMxCRIZzO

JU9CcMK//V5CIAjGNzV55hB7zFYAAAFoWw+eiwAABAMARzBFAiEAmdEbql+1pWWf

HmpkY34JziCOQzaDlFVtUFen+blgIWwCIBVnwDD3vnwSsrO2T5Clo5Pjqa+xxU7O

trLo/ZRGkICBMA0GCSqGSIb3DQEBCwUAA4IBAQAzOM9lS3RSU7rLy8T3BfixHvua

ErZ+YOHCHpYhlCeSuFZ66jVHueYWvgfF8A+enRdMM0k0z0PC9enREnumNDq3msCf

WYhSLd5lDXiEddg2GCrXkwhOFfOiG0tywS5CD+hLsTq1LQkWDQg7EKlIb6ddhaZO

IYEQ9xwE7aehynQEvAjv3UyevMYfvw7glY+MW5bkMfsxPndDD1gDbnYt8kyenjcv

odjnkvTw4ngnCy1gF9mVWkgQsE1j34FER1bVtR/FlspI0FB+ogV4Qhso1N23DwtF

VDKxH8p+ddYh1LX4b6Oy3dZqzt4HOcunPKsFv36ABpeTs8FPOjgQueTWfHQ4

-----END CERTIFICATE-----

Você pode decodificar essa sequência de texto, por exemplo, nesta página, onde você pode encontrar informações sobre o certificado (validade, informações no certificado, autoridade e muito mais).

Os arquivos PEM são codificados no formato Base64, que é uma codificação que converte dados binários em uma sequência de caracteres ASCII imprimíveis (um conjunto de caracteres de 64 elementos consistindo em letras maiúsculas e minúsculas do alfabeto inglês, números e sinais de adição ('+') e uma barra ('/')). Os arquivos PEM são muito fáceis de trabalhar, pois possuem conteúdo em um formato de texto legível e podem ser abertos em qualquer editor. Os certificados individuais são então claramente separados por um cabeçalho e um rodapé. Mais sobre o formato PEM na WIKI ...

PFX (.pfx) / Formato PKCS #12

.pfx, mas também .p12 ou .pkcs12 são formatos definidos nos Padrões de Criptografia de Chave Pública (padrões PKCS). É um formato de contêiner de senha que contém certificados públicos e privados. Ao contrário dos arquivos .pem, o contêiner é totalmente criptografado. PKCS#12 (.p12) foi originalmente um padrão privado da Microsoft que posteriormente foi definido no RFC 7292. Fornece segurança aprimorada sobre o formato de texto PEM.

Encontraremos o formato PFX principalmente na plataforma Windows. Se a solicitação de certificado não for gerada diretamente no Sistema de Informações da Internet (IIS), é necessário fornecer ao administrador do servidor um certificado no formato PFX para importação no servidor. Para esses casos, publicamos na ajuda instruções sobre como exportar o certificado para PFX usando OpenSSL.

Certificados de Assinatura de Código e assinaturas eletrônicas também são exportados para o arquivo .p12 / .pfx.

Os arquivos .pfx e .p12 são de fato idênticos, e se você precisar do arquivo p12 em vez do pfx, pode ler que você só precisa renomeá-lo. Nem sempre funciona tão facilmente. Você pode aprender mais na discussão em stackoverflow.com.

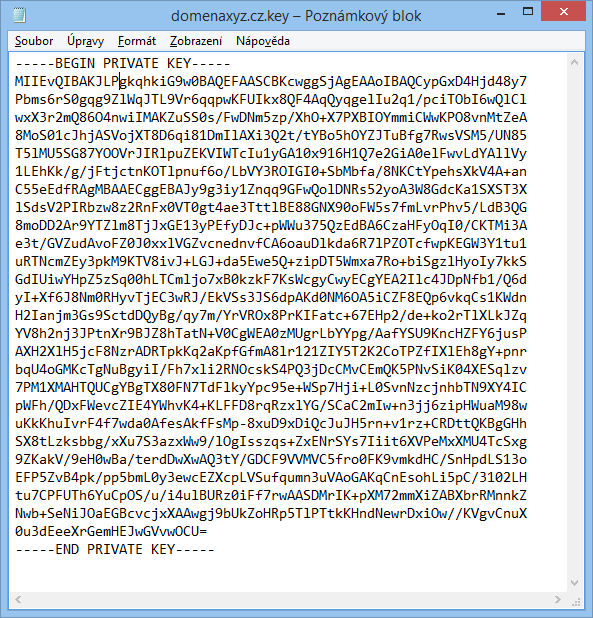

KEY (.key)

O arquivo .key contém o certificado no formato PEM e contém apenas a chave privada do certificado. A chave privada é delimitada pelas strings ----- BEGIN PRIVATE KEY ----- e ----- END PRIVATE KEY -----. Este arquivo deve ser aberto em qualquer editor de texto.

Não há padronização para o formato .key e é de fato uma designação do arquivo com a chave privada.

DER (.der)

DER (Distinguished Encoding Rules). Um arquivo binário (uma sequência de zeros e uns) que contém as informações do certificado armazenado. Ele contém um certificado SSL ou o caminho completo da cadeia de certificados (certificados intermediários) e também pode conter uma chave privada. Usado no mundo Unix ou em plataformas Java, no Windows o arquivo .der é automaticamente considerado um portador de certificado. DER é uma versão binária defeituosa de um arquivo PEM codificado em base64.

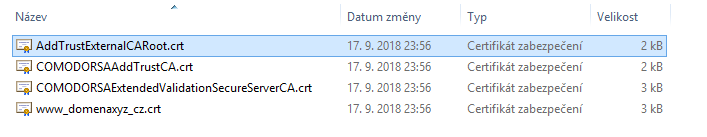

CRT (.crt)

O arquivo .crt contém um certificado SSL no formato PEM. Eles podem ser abertos com qualquer editor de texto e o certificado é delimitado pelas tags ----- BEGIN CERTIFICATE ----- e ----- END CERTIFICATE -----.

No Windows, quando você clica duas vezes em um arquivo e aceita o aviso, uma janela com os detalhes do certificado abre automaticamente. Se você renomear o arquivo .crt para .txt, clicar duas vezes abrirá um editor de texto com o conteúdo PEM.

P7B (.p7b)

O formato P7B contém a chave pública e certificados intermediários da autoridade de certificação. Não contém uma chave privada. O formato P7B / PKCS # 7 é salvo no formato ASCII Base64 e o arquivo tem uma extensão .p7b ou .p7c. Definido no RFC 2315 como número PKCS 7. O formato usado pelo Windows. O Java usa .keystore. É possível definir uma hierarquia de certificados para esses contêineres.

CER (.cer), CERT (.cert)

Esta é uma extensão de arquivo .pem diferente. Usado para indicar o certificado emitido. O certificado armazenado no formato PEM é delimitado pelo cabeçalho e rodapé ----- BEGIN CERTIFICATE ----- e ----- END CERTIFICATE -----.

Outros tipos e formatos de arquivo

CRL

Lista de Revogação de Certificado (CRL) - lista de certificados revogados. As autoridades de certificação publicam listas de certificados revogados nessas listas.

RFC 7468

O padrão proposto RFC 7468 (Codificações Textuais de Estruturas PKIX, PKCS e CMS) descreve e padroniza a codificação de texto PKI (Infraestrutura de Chave Pública X.509), PKCS (Padrões de Criptografia de Chave Pública) e CMS (Sintaxe de Mensagem Criptográfica).

O que fazer em seguida?

Voltar para Ajuda

Encontrou um erro ou não entendeu algo? Escreva para nós!